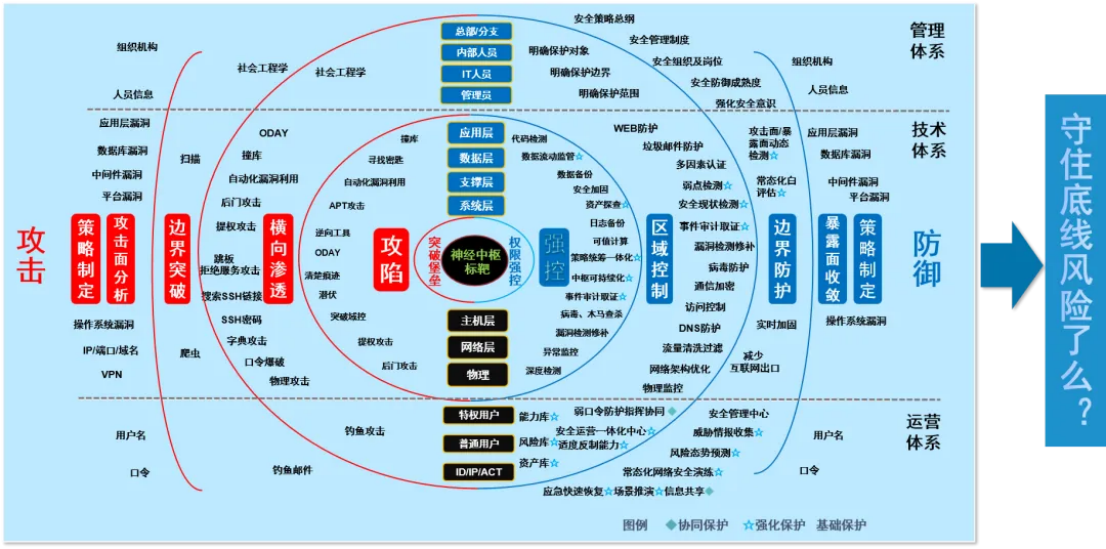

在这个数字化时代,企业IT的小伙伴们可是肩负着保护整个网络不受攻击的重任。不管是各种应用(比如API、网页、手机应用、微信小程序等等),还是系统(比如供应链系统、合作伙伴接口等等),从网络层面(比如IP地址、域名、开放端口)到数据泄露的风险点(比如GitHub代码库、网盘文件),每个小细节都可能成为黑客的突破口。

面对复杂多变的网络环境和不断更新的攻击手段,如何在保证业务正常运行的同时,精准地找到并有效关闭那些潜在的攻击入口?

传统防入侵安全思路的局限性

自从2016年国家颁布了《网络安全法》并开始了攻防演习,安全事件还是层出不穷。比如某工业大学被境外网络攻击,某证监局通报某券商OA系统被攻击导致移动办公严重受阻。企业IT的小伙伴们并不是没做防护,防火墙、IPS、终端安全管控等设施都上了,漏洞修复工作也在持续推进,但安全事件还是不断发生,问题出在哪儿呢?

根源在于传统的安全思路已经跟不上现在的网络安全需求了!

传统防入侵思路就是要把所有的网络资产都找出来、把所有的漏洞都排查出来、把每一个漏洞都修复好,然后通过持续的行为监测来发现入侵行为。但是,网络资产变化太快,难以及时全面掌握;新漏洞层出不穷,安全团队忙得团团转;0day漏洞因为未知且高危,很难及时修复,黑客很容易利用;同时,监测成本高,而且主要是事后追溯。所以,传统防入侵思路的投入产出比(ROI)并不高。

▲传统安全防御复杂、成本高

但是,安全并不是没有办法。

以苹果OS为例,全球数亿用户中,很少有人安装杀毒或其他安全软件,但感染病毒和木马的比例却很低。这是因为苹果AppStore实现了APP来源的统一管理,其操作系统是有限多任务系统,只有屏幕正上方的应用可以获取CPU资源,还对APP资源占用进行集中监控管理。这种从源头上控制风险的方式,比单纯的漏洞修复和行为监测要有效得多。

再比如,虽然有句话说“没有攻不破的系统”,但网络交换机、路由器、防火墙被直接攻破的案例却很少。这是因为这些设备采用专有精简OS,漏洞少,而且很少开通容易被利用的Web服务、高危端口,公开暴露面小,风险自然就低。黑客更多采用“社会工程”手段入侵,而不是直接攻击防火墙,这也凸显了收敛暴露面的重要性。

由此可见,安全对抗本质上是做好多层容错控制,收敛业务漏洞、网络错误配置、数据暴露等各类暴露面,尽可能减少系统、网络和应用中动态变化的攻击路径,严格做好访问权限控制。

基于多层容错式和权限控制收敛暴露面

企业IT的小伙伴们如果想有效收敛业务、系统、网络和数字资产的暴露面,降低攻击风险,可以采用分层容错式和权限控制思路,具体从以下四个方面着手:

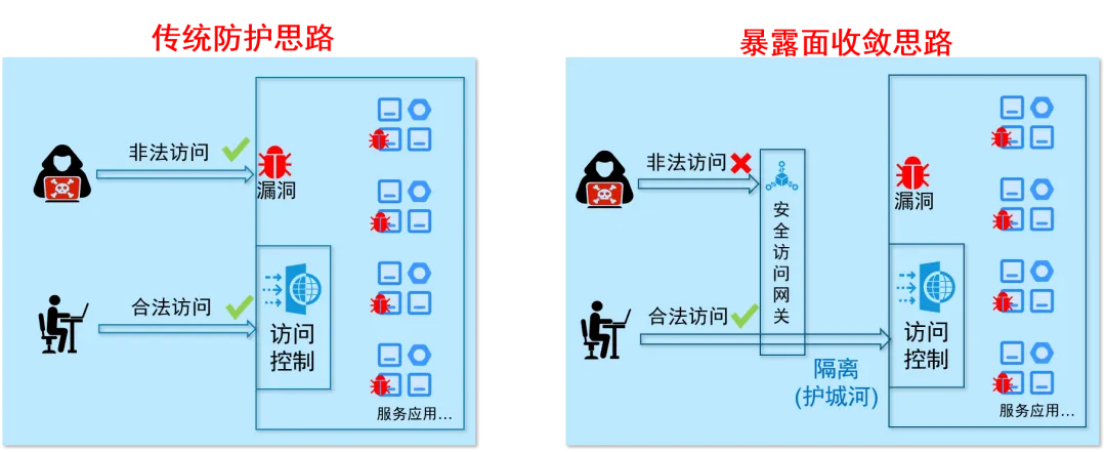

01、隐藏漏洞和高危端口

利用网络隔离手段,把业务或系统的漏洞和高危端口藏在安全访问网关后面。安全网关用单包敲门技术,只对合法授权用户开放,黑客的攻击包会被直接丢弃,只有认证通过的合法用户才能访问网关反向代理的业务,这样最大程度减少了攻击面。

▲传统防护思路VS暴露面收敛思路

02、优化网络设备配置

用安全策略管理工具,梳理防火墙、交换机等设备策略,及时发现并修正错误配置和高危路径,避免因配置不当引发的网络安全风险,确保网络设备安全。

03、管理敏感数字资产

黑客可能通过应用安全测试或窃取敏感文件中的账号口令入侵系统。因此,企业需利用攻击面管理工具,及时发现并下架GitHub、网盘中的敏感代码库和文件。在合法取数场景中,为实现跨网跨域攻击面管理,企业需具备IP协议栈隔离和IP通信阻断、数据与指令通道分离、被交换数据安全性检测、多域交换和方向可控的能力。

04、防范社会工程攻击

针对黑客通过钓鱼邮件、网络钓鱼等诱导员工安装恶意软件的攻击手段,除了部署邮件安全网关、EDR等设施之外,企业应借助软件管理收敛暴露面,具体措施如下:

▶ 所有软件必须来自官方渠道,经过安全验证,并通过应用商店安装。

▶ 阻断来自邮件、即时通信、U盘的软件安装。

▶ 建立违规监控机制,对违规行为予以处罚,降低因员工安全意识薄弱导致的安全风险。

通过上述措施,企业能够在不影响业务的前提下,切实减少暴露面,降低遭受攻击的风险。

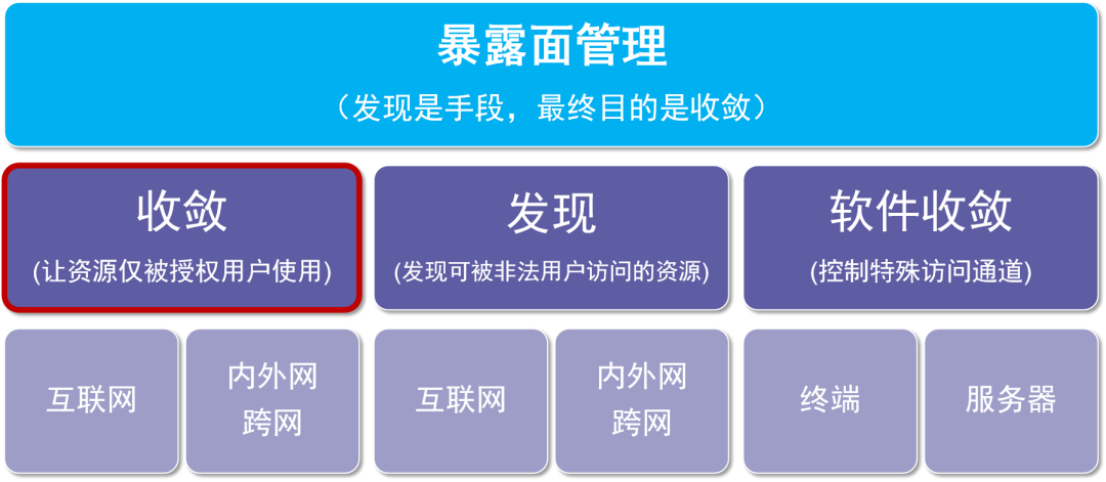

零信任≠安全:全网暴露面管理的最佳实践

全网暴露面管理的核心在于精准发现并有效收敛暴露面,其中收敛暴露面尤为关键。传统方法如漏洞修复、关闭高危端口、虚拟补丁等,常导致业务中断,影响企业运营,且对0day漏洞束手无策。零信任等新方法虽有一定成效,但仍存在业务效率受影响、收敛不彻底等问题。因此,企业IT管理者需全面考量内/外网业务、数据、网络配置、终端恶意软件植入等多方面的暴露面收敛问题,选取不影响业务的技术手段,提升投资回报率(ROI)。

▲全网暴露面管理

联软科技的最佳实践建议:

内/外网资产安全管理

企业务必及时发现内外网的影子资产、漏洞及配置缺陷,实现统一安全管理。在实际落地过程中,传统扫描和流量分析方法受NAT等技术限制,难以全面发现资产。因此,发现手段能否适配网络环境并具备多种实现技术,成为决定内外网资产安全管理成效的关键因素。例如,是否支持网络拓扑发现、高危路径发现以及NAT环境下基于Agent的资产发现技术等。

互联网暴露面广泛,涵盖PC和移动业务系统漏洞、高危端口、企微/钉钉/飞书H5应用、微信小程序/公众号等。传统VPN网关因自身存在暴露面且缺乏反向代理技术来隐藏业务暴露面,正逐渐被软件定义访问技术取代。然而,许多企业在收敛PC端暴露面时,忽视了移动业务和外部取数等高危端口。从实战经验来看,互联网暴露面是黑客重点攻击入口,企业IT管理者需结合实际情况,从业务、网络、数据等多层面采用容错方式,最大程度收敛互联网暴露面,减少攻击面。具体措施如下:

▶ PC C/S业务:采用软件定义边界(SDP)技术。

▶ 移动业务:采用移动管理技术(EMM)。

▶ 企微/钉钉/飞书H5应用和微信小程序/公众号:通过Web安全网关收敛暴露面。

▶ 网络安全配置:利用网络安全策略管理工具梳理策略。

▶ 外部取数:采用基于协议隔离的数据安全交换系统。

内网暴露面收敛

从近期攻防演习情况可知,互联网边界防护能力逐步提升,但黑客攻击手段也在不断演变,更多采用社会工程学(社工)攻击,通过钓鱼邮件、网络钓鱼等利用内网员工安全意识薄弱的漏洞,入侵内网并提权,进而发起横向攻击,还可能借助U盘等物理介质入侵内网。在此情形下,内网,尤其是逻辑上与互联网连接的内网,安全风险已与互联网相当,企业必须重视内网暴露面收敛工作。

内网暴露面收敛首要考虑分区分域,建议企业将内网划分为核心业务域、业务备份域、管理域、终端接入域、供应链接入域等独立安全域,通过分区分域有效隔离不同业务和功能模块,减少攻击面。

1. 终端接入控制:采用802.1x端口级控制技术。传统暴露面控制主要针对终端接入,常采用网络准入控制技术(如NACC)收敛暴露面,但难以有效遏制勒索病毒在内网的横向移动,推荐采用802.1x端口级控制技术,可精确控制网络端口访问权限,有效防范勒索病毒横向传播。

2. 业务暴露面收敛:灵活运用多种技术。在不同安全域之间,许多单位已部署防火墙、网闸等设备实现逻辑隔离,但仍存在核心业务对内的漏洞和高危端口暴露、跨域双向IP协议打通、数据交换过程中缺乏安全性检查导致病毒跨域传播等问题。针对这些问题,建议采取以下措施:

▶ 核心业务漏洞和高危端口暴露:根据业务实际,灵活采用软件定义边界(SDP)、应用安全网关(API)、Web安全网关(WSG)收敛业务暴露面。

▶ 网络安全策略管理:通过网络安全策略管理工具,梳理防火墙和交换机策略,及时发现并修正错误配置,收敛暴露面。

▶ 跨域数据交换安全:采用数据安全摆渡系统,防止病毒跨域传播,同时保障不同安全域之间客户与客户、业务与业务的数据高效交换。

软件暴露面收敛

针对终端被钓鱼或私接热点安装恶意软件问题,采用软件白名单控制,确保所有软件来自软件商城或云软仓等合规安装途径,减少盗版软件使用,提升运维效率。

网络暴露面收敛

利用网络安全策略管理工具梳理网络策略,收敛高危路径,解决配置错误和多条高危路径问题。

统一漏洞管理

结合多维数据评估漏洞风险等级,实现精准防护,降低安全隐患。同时,支持多平台、多系统漏洞管理,灵活对接各种环境。

综上,企业IT管理员在进行全网暴露面管理时,应兼顾互联网和内网暴露面管理。内外网均需从业务、系统、网络多层容错角度考量,在选择收敛方式时,应尽量降低对运行业务的影响,尽可能收敛暴露面,减少系统、网络和应用中的各类攻击路径,如漏洞、错误配置、代码缺陷、社会工程等,暴露越少,被攻击可能性越低,风险越小。同时,事前在软件开发时应考虑原生安全和安全配套,事中定期持续审查和管理暴露面,摒弃一次性管理方式;在防护规则上遵循最小权限原则,仅开放必要端口和服务,限制不必要暴露面,实施强身份验证和授权机制,确保只有授权用户可访问授权范围内的业务或数据。

地 址:北京市海淀区世纪金源商务中心 607室

地 址:北京市海淀区世纪金源商务中心 607室 13810321968(微信同号)

13810321968(微信同号)